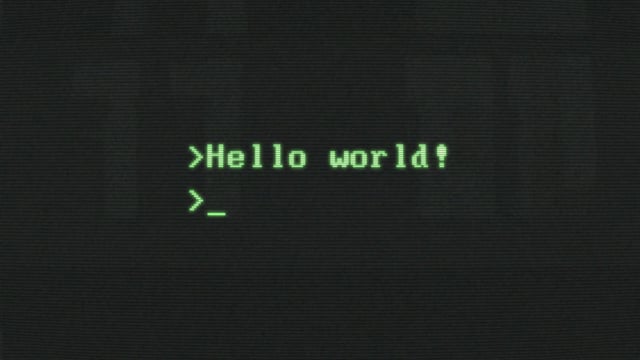

HackTheBox to popularna platforma dla entuzjastów bezpieczeństwa IT, oferująca realistyczne maszyny do testowania umiejętności pentesterskich. W tym artykule przyjrzymy się maszynie Lame – łatwej maszynie wymagającej od nas jedynie znalezienia jednej znanej podatności w oferowanej usłudze. Dzięki swej prostocie jest idealnym wyborem dla początkujących. Przejdziemy przez cały proces – od skanowania portów, przez rozpoznawanie aktywnych usług (ang. enumeration), aż po eksploitację podatności. Zaczynajmy! Rekonesans Na początek przyjrzyjmy się otwartym portom. Posłuży nam do tego celu narzędzie nmap. Zrobimy to za pomocą poniższej komendy: nmap -sC -Pn 10.10.10.3 Szczegółowe omówienie poszczególnych flag możecie przeczytać w artykule o Nmap – w skrócie […]